الكشف عن منفذ خلفي تخريبي يستهدف خوادم جهات حكومية ومنظمات غير ربحية

في الشرق الأوسط وتركيا وأفريقيا

في الشرق الأوسط وتركيا وأفريقيا

الاثنين - 04 يوليو 2022

Mon - 04 Jul 2022

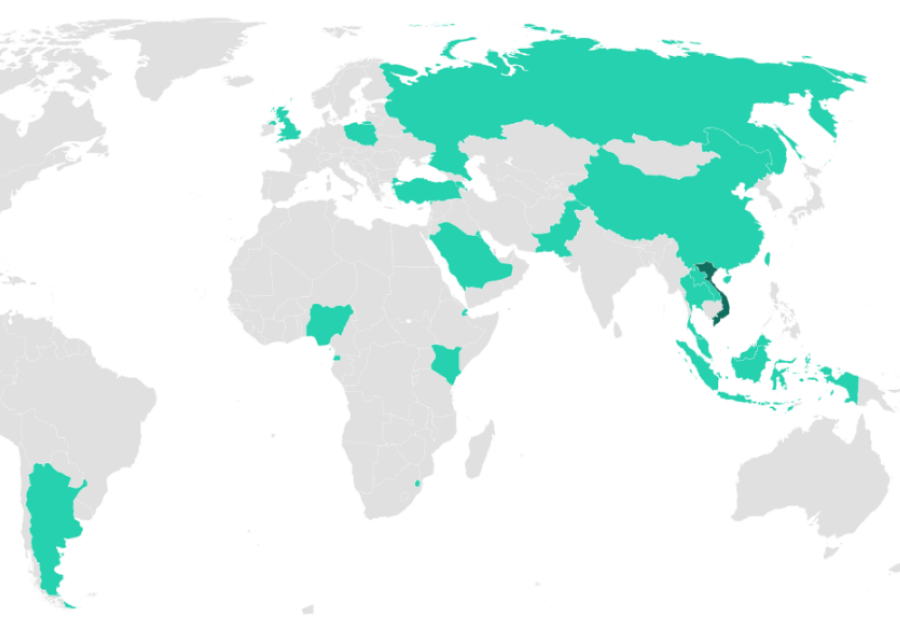

اكتشف خبراء كاسبرسكي منفذًا خلفيًا تخريبيًا كان أنشئ ليصبح برمجية خبيثة تستغلّ خادم الويب الشهير Internet Information Services (IIS)، الذي يخضع لتعديلات مايكروسوفت. ويتيح المنفذ الخلفي الذي دعاه الخبراء SessionManager، مجموعة واسعة من الأنشطة التخريبية بمجرد توظيفه، تبدأ من جمع رسائل البريد الإلكتروني وتصل إلى التحكّم الكامل في البنية التحتية للضحية المستهدفة. واستُخدم هذا المنفذ الخلفي أول مرة في أواخر مارس 2021، حين ضرب جهات حكومية ومنظمات غير ربحية في أنحاء مختلفة من العالم، وأوقع ضحايا في ثماني دول بمنطقة الشرق الأوسط وتركيا وإفريقيا، بينها الكويت والمملكة العربية السعودية ونيجيريا وكينيا وتركيا.

وكانت كاسبرسكي كشفت في ديسمبر 2021 عن Owowa، البرمجية الخبيثة غير المعروفة وقتها، والتي تستغلّ خادم الويب IIS، وتسرق بيانات اعتماد دخول المستخدمين إلى خدمة Outlook عبر الويب. وظلّ خبراء الشركة، منذ ذلك الحين، يراقبون نشاط مجرمي الإنترنت في استغلال هذه الفرصة الجديدة، فقد اتضح أن توظيف منفذ خلفي في IIS أضحى توجّهًا لدى مجرمي الإنترنت الذين استغلوا سابقًا إحدى الثغرات من نوع ProxyLogon ضمن خوادم Microsoft Exchange.

ويُمكّن المنفذ الخلفي SessionManager الجهات التخريبية من إدامة نشاطهم وتعزيز قدرتهم على مقاومة التحديثات والتخفّي إلى البنية التحتية التقنية المؤسسية المستهدفة. ويصبح بوسع مجرمي الإنترنت الذين يقفون وراء المنفذ الخلفي، الوصول إلى رسائل البريد الإلكتروني وتمكين المزيد من الوصول التخريبي عن طريق تثبيت أنواع أخرى من البرمجيات الخبيثة أو إدارة الخوادم المخترقة سرًا، والتي يمكن الاستفادة منها بوصفها بنية تحتية خبيثة، وذلك بمجرد الدخول إلى نظام الضحية.

ويتسم SessionManager بضَعف إمكانية الكشف عنه، فقد وجد باحثو كاسبرسكي في أوائل 2022 أن بعض عينات هذا المنفذ الخلفي لم تُصنّف "خبيثة" في عدد من خدمات فحص الملفات الشائعة عبر الإنترنت، حتى الآن، لا يزال SessionManager منتشرًا في أكثر من 90٪ من المؤسسات المستهدفة وفقًا لفحص الإنترنت الذي أجراه باحثو كاسبرسكي.

واخترق SessionManager 34 خادمًا تابعًا لـ 24 مؤسسة ومنظمة في أوروبا والشرق الأوسط وجنوب آسيا وإفريقيا، حيث أظهرت الجهة التي يديره اهتمامًا خاصًا بالمنظمات غير ربحية والهيئات الحكومية، ولكنها استهدفت كذلك منظمات طبية وشركات عاملة في قطاعات النفط والنقل وغيرها.

ويرى خبراء كاسبرسكي أن وحدة IIS الخبيثة ربما كان استُعين بها من قِبل عصابة GELSEMIUM، ضمن عمليات تجسس، نظرًا لظاهرة "تشابه الضحايا" واستخدام الطفرة الشائعة OwlProxy.

وقال بيير ديلتشر الباحث الأمني الأول في فريق البحث والتحليل العالمي لدى كاسبرسكي، إن مجرمي الإنترنت الذين أرادوا الوصول إلى البنى التحتية للجهات المستهدفة منذ الربع الأول من العام 2021، فضلوا استغلال الثغرات الأمنية في خادم البريد الإلكتروني. وأضاف: "أتاح هذا المنفذ الخلفي سلسلة من حملات التجسس الرقمي الطويلة التي لم يلحظها أحد، بعد أن ظلّ ناشطًا في السرّ لنحو عام كامل. وظلّت معظم الجهات العاملة في مجال الأمن الرقمي منشغلة بالتحقيق في الجرائم الأولى التي جرى تحديدها والاستجابة لها، في مواجهة استغلال هائل وغير مسبوق للثغرات في خادم البريد الإلكتروني. ونتيجة لذلك، سوف يظلّ من الممكن اكتشاف الأنشطة الخبيثة ذات الصلة حتى بعد شهور أو سنوات، ومن المحتمل أن تبقى الحال على ما هي عليه لمدة طويلة".

وشدّد ديلتشر على أهمية اكتساب المؤسسات القدرة على رؤية التهديدات الرقمية الحديثة، حمايةً لأصولها، مؤكّدًا أن مثل هذه الهجمات قد تؤدي إلى إيقاع خسائر مالية كبيرة في المؤسسات أو أضرار تمسّ السمعة، عبر تعطيل العمليات. ومضى إلى القول: "تُعدّ المعلومات المتعلقة بالتهديدات العنصر الوحيد الذي يمكن أن يتيح القدرة على توقع مثل هذه التهديدات في الوقت المناسب، وتصبح الخطورة على أشدّها في حالة خوادم Exchange، فقد جعلتها الثغرات في العام الماضي أهدافًا مثالية لجميع النوايا التخريبية، لذا يجب التدقيق عليها ومراقبتها بعناية بحثًا عن أية غرسات خبيثة قد تكون أُخفيت فيها".

هذا، وتكتشف منتجات كاسبرسكي العديد من وحدات IIS الخبيثة، بما يشمل SessionManager.

ويمكن زيارة Securelist.com لمعرفة المزيد حول أسلوب تشغيل SessionManager وأهدافه.

ويوصي خبراء كاسبرسكي أيضًا باتباع التدابير والإجراءات التالية لحماية الأعمال من مثل هذه التهديدات:

• التحقق بانتظام من وحدات IIS المحملة على خوادم IIS المكشوفة (لا سيما خوادم Exchange)، والاستفادة من الأدوات الموجودة في مجموعة خوادم IIS. كذلك التحقق من وجود مثل هذه الوحدات ضمن أنشطة البحث عن التهديدات عند أي إعلان عن اكتشاف ثغرة أمنية كبيرة في خوادم مايكروسوفت.

• تركيز الاستراتيجية الدفاعية على اكتشاف حركات البيانات الجانبية وسحب البيانات إلى الإنترنت، مع الانتباه تحديدًا لحركة البيانات الخارجة، لاكتشاف محاولات مجرمي الإنترنت الاتصال بالأنظمة المؤسسية.

• الحرص على نسخ البيانات احتياطيًا بانتظام، وضمان الوصول إلى النسخ الاحتياطية بسرعة في حالة الطوارئ.

• استخدام حلول مثل Kaspersky Endpoint Detection and Response وخدمة Kaspersky Managed Detection and Response، التي تساعد على تحديد الهجوم وإيقافه في المراحل المبكرة، قبل أن يحقق المهاجمون أهدافهم.

• استخدام حل أمني موثوق به للأجهزة الطرفية، مثل Kaspersky Endpoint Security for Business، المزوّد بقدرات منع الاستغلال واكتشاف السلوكيات الغريبة وبمحرك معالجة قادر على إلغاء الإجراءات الخبيثة. كما يتمتع هذا الحلّ بآليات دفاعية تحول دون تمكّن المجرمين من إزالته.

وكانت كاسبرسكي كشفت في ديسمبر 2021 عن Owowa، البرمجية الخبيثة غير المعروفة وقتها، والتي تستغلّ خادم الويب IIS، وتسرق بيانات اعتماد دخول المستخدمين إلى خدمة Outlook عبر الويب. وظلّ خبراء الشركة، منذ ذلك الحين، يراقبون نشاط مجرمي الإنترنت في استغلال هذه الفرصة الجديدة، فقد اتضح أن توظيف منفذ خلفي في IIS أضحى توجّهًا لدى مجرمي الإنترنت الذين استغلوا سابقًا إحدى الثغرات من نوع ProxyLogon ضمن خوادم Microsoft Exchange.

ويُمكّن المنفذ الخلفي SessionManager الجهات التخريبية من إدامة نشاطهم وتعزيز قدرتهم على مقاومة التحديثات والتخفّي إلى البنية التحتية التقنية المؤسسية المستهدفة. ويصبح بوسع مجرمي الإنترنت الذين يقفون وراء المنفذ الخلفي، الوصول إلى رسائل البريد الإلكتروني وتمكين المزيد من الوصول التخريبي عن طريق تثبيت أنواع أخرى من البرمجيات الخبيثة أو إدارة الخوادم المخترقة سرًا، والتي يمكن الاستفادة منها بوصفها بنية تحتية خبيثة، وذلك بمجرد الدخول إلى نظام الضحية.

ويتسم SessionManager بضَعف إمكانية الكشف عنه، فقد وجد باحثو كاسبرسكي في أوائل 2022 أن بعض عينات هذا المنفذ الخلفي لم تُصنّف "خبيثة" في عدد من خدمات فحص الملفات الشائعة عبر الإنترنت، حتى الآن، لا يزال SessionManager منتشرًا في أكثر من 90٪ من المؤسسات المستهدفة وفقًا لفحص الإنترنت الذي أجراه باحثو كاسبرسكي.

واخترق SessionManager 34 خادمًا تابعًا لـ 24 مؤسسة ومنظمة في أوروبا والشرق الأوسط وجنوب آسيا وإفريقيا، حيث أظهرت الجهة التي يديره اهتمامًا خاصًا بالمنظمات غير ربحية والهيئات الحكومية، ولكنها استهدفت كذلك منظمات طبية وشركات عاملة في قطاعات النفط والنقل وغيرها.

ويرى خبراء كاسبرسكي أن وحدة IIS الخبيثة ربما كان استُعين بها من قِبل عصابة GELSEMIUM، ضمن عمليات تجسس، نظرًا لظاهرة "تشابه الضحايا" واستخدام الطفرة الشائعة OwlProxy.

وقال بيير ديلتشر الباحث الأمني الأول في فريق البحث والتحليل العالمي لدى كاسبرسكي، إن مجرمي الإنترنت الذين أرادوا الوصول إلى البنى التحتية للجهات المستهدفة منذ الربع الأول من العام 2021، فضلوا استغلال الثغرات الأمنية في خادم البريد الإلكتروني. وأضاف: "أتاح هذا المنفذ الخلفي سلسلة من حملات التجسس الرقمي الطويلة التي لم يلحظها أحد، بعد أن ظلّ ناشطًا في السرّ لنحو عام كامل. وظلّت معظم الجهات العاملة في مجال الأمن الرقمي منشغلة بالتحقيق في الجرائم الأولى التي جرى تحديدها والاستجابة لها، في مواجهة استغلال هائل وغير مسبوق للثغرات في خادم البريد الإلكتروني. ونتيجة لذلك، سوف يظلّ من الممكن اكتشاف الأنشطة الخبيثة ذات الصلة حتى بعد شهور أو سنوات، ومن المحتمل أن تبقى الحال على ما هي عليه لمدة طويلة".

وشدّد ديلتشر على أهمية اكتساب المؤسسات القدرة على رؤية التهديدات الرقمية الحديثة، حمايةً لأصولها، مؤكّدًا أن مثل هذه الهجمات قد تؤدي إلى إيقاع خسائر مالية كبيرة في المؤسسات أو أضرار تمسّ السمعة، عبر تعطيل العمليات. ومضى إلى القول: "تُعدّ المعلومات المتعلقة بالتهديدات العنصر الوحيد الذي يمكن أن يتيح القدرة على توقع مثل هذه التهديدات في الوقت المناسب، وتصبح الخطورة على أشدّها في حالة خوادم Exchange، فقد جعلتها الثغرات في العام الماضي أهدافًا مثالية لجميع النوايا التخريبية، لذا يجب التدقيق عليها ومراقبتها بعناية بحثًا عن أية غرسات خبيثة قد تكون أُخفيت فيها".

هذا، وتكتشف منتجات كاسبرسكي العديد من وحدات IIS الخبيثة، بما يشمل SessionManager.

ويمكن زيارة Securelist.com لمعرفة المزيد حول أسلوب تشغيل SessionManager وأهدافه.

ويوصي خبراء كاسبرسكي أيضًا باتباع التدابير والإجراءات التالية لحماية الأعمال من مثل هذه التهديدات:

• التحقق بانتظام من وحدات IIS المحملة على خوادم IIS المكشوفة (لا سيما خوادم Exchange)، والاستفادة من الأدوات الموجودة في مجموعة خوادم IIS. كذلك التحقق من وجود مثل هذه الوحدات ضمن أنشطة البحث عن التهديدات عند أي إعلان عن اكتشاف ثغرة أمنية كبيرة في خوادم مايكروسوفت.

• تركيز الاستراتيجية الدفاعية على اكتشاف حركات البيانات الجانبية وسحب البيانات إلى الإنترنت، مع الانتباه تحديدًا لحركة البيانات الخارجة، لاكتشاف محاولات مجرمي الإنترنت الاتصال بالأنظمة المؤسسية.

• الحرص على نسخ البيانات احتياطيًا بانتظام، وضمان الوصول إلى النسخ الاحتياطية بسرعة في حالة الطوارئ.

• استخدام حلول مثل Kaspersky Endpoint Detection and Response وخدمة Kaspersky Managed Detection and Response، التي تساعد على تحديد الهجوم وإيقافه في المراحل المبكرة، قبل أن يحقق المهاجمون أهدافهم.

• استخدام حل أمني موثوق به للأجهزة الطرفية، مثل Kaspersky Endpoint Security for Business، المزوّد بقدرات منع الاستغلال واكتشاف السلوكيات الغريبة وبمحرك معالجة قادر على إلغاء الإجراءات الخبيثة. كما يتمتع هذا الحلّ بآليات دفاعية تحول دون تمكّن المجرمين من إزالته.