جواسيس إيران يراقبون 23 جهة سعودية وإماراتية

أسهم الشر الالكترونية تترصد

66

مؤسسة حكومية وخاصة حول العالم

أسهم الشر الالكترونية تترصد

66

مؤسسة حكومية وخاصة حول العالم

الثلاثاء - 23 أبريل 2019

Tue - 23 Apr 2019

66 جهة ومنظمة حكومية وخاصة حول العالم كانت هدفا للقراصنة الإيرانيين منذ 25 مارس الماضي وحتى الآن، وفقا لقناة على تيليجرام تدعى Read My Lips أو Lab Dookhtegan، تنشر بشكل منهجي أسرار مجموعة من المتسللين المعروفة باسم APT

34، والتي يعتقد الباحثون أنها تعمل في خدمة الحكومة الإيرانية.

المثير للدهشة أن قائمة الجهات المستهدف التجسس عليها تضمنت 11 جهة سعودية و12 جهة إماراتية، إضافة إلى جهتين حكوميتين في مصر والبحرين، مما يؤكد أن هناك عملا ممنهجا ضد هذه الدول لخدمة أهداف بعينها من قبل نظام الملالي المتهم بدعم وتمويل الإرهاب.

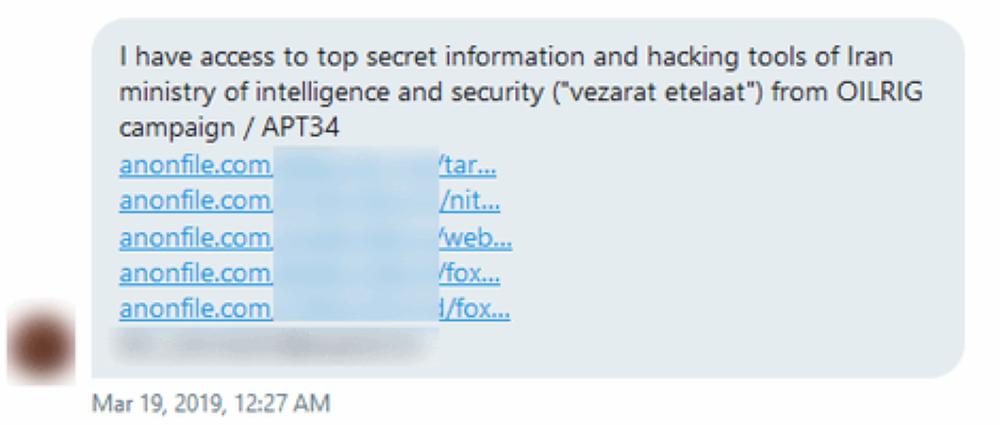

نشر خبير معلوماتي أدوات قرصنة تابعة لإحدى وحدات التجسس الالكتروني في إيران، والمعروفة باسم APT34 أو Oilrig أو HelixKitten، وكشف تقرير نشره موقع zdnet وعدد من المواقع الأخرى المختصة أن أدوات القرصنة المسربة تتشابه إلى حد كبير مع أدوات القرصنة التابعة لوكالة الأمن القومي التي سربت في 2014.

تسريب البيانات

نشرت بيانات لضحايا القرصنة تتألف من مجموعات اسم المستخدم وكلمة المرور التي يبدو أنها جمعت من خلال صفحات التصيد الاحتيالي. وادعى حساب Dookhtegan أنه عضو في وكالة استخبارات أجنبية تحاول إخفاء هويتها الحقيقية، أثناء إعطاء المزيد من المصداقية لصحة أدوات وعمليات القرصنة الإيرانية، ونشر روابط لبعض أدوات القرصنة في المنتديات العامة التي تركز على القرصنة. وادعى شخص في هذه المنتديات أنه يبيع الملفات المخترقة، لكنه لم يذكر أي شيء عن السعر. وأكدت شركة كرونيكل المختصة في الأمن السيبراني صحة هذه الأدوات.

وذكر الحساب «إننا نكشف هنا عن الأدوات الالكترونية لـAPT34 التي تستخدمها وزارة الاستخبارات الإيرانية القاسية ضد الدول المجاورة لإيران، بما في ذلك أسماء المديرين القاسية، ومعلومات حول أنشطة وأهداف هذه الهجمات الالكترونية».

وواصل مسربو البيانات نشر الأسماء والصور وتفاصيل الاتصال بأعضاء OilRig المزعومين في تلغرام، على الرغم من أن موقع WIRED لم يستطع تأكيد أن أيا من الرجال الذين تم التعرف عليهم كانوا على صلة بمجموعة الهاكرز الإيرانية.

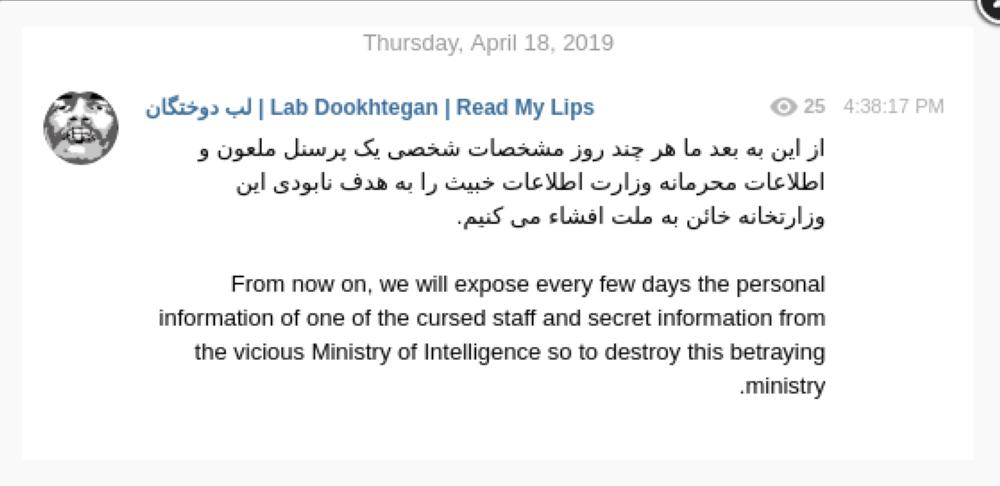

وجاء في رسالة نشرت من قبل المتسربين «من الآن فصاعدا سنكشف كل بضعة أيام المعلومات الشخصية لأحد الموظفين الملعونين والمعلومات السرية من وزارة المخابرات الشريرة لتدمير هذه الوزارة الخائنة».

بيانات الضحايا عدد القطاعات المستهدفة

السعودية 11 - (الفضاء - التأمين - المالية - التعليم - الاتصالات - التكنولوجيا - الطبي- حكومي- المواصلات)

الإمارات العربية المتحدة- 12 - ( مالية - حكومي- طبي- تكنولوجيا- تأمين - مواصلات - مالية)

الصين - 11 - ( طاقة - مالية - ألعاب - التكنولوجيا- التأمين- الإعلام - التأمين - الاتصالات)

البحرين- 2 - (نقل واتصالات)

مصر- 1- حكومي

ألبانيا- 2 - ( حكومي)

كمبوديا - 1 - (حكومي)

الأردن- 3- (حكومي- عسكري - الاتصالات)

كازاخستان- 1- (حكومي)

الكويت - 2- (حكومي)

لبنان- 2- (تعليم - اتصالات)

ماكاو - 2- (تعليم - تكنولوجيا)

المكسيك- 1- (حكومي)

ميانمار- 1- (حكومي)

نيجيريا- 1- (حكومي)

سلطنة عمان- 1- (حكومي)

فلسطين- 1- (مالية)

قطر- 1- (حكومي)

سوما- 1-(مالية)

إسرائيل- 1- تعليم

كوريا الجنوبية - 1- (الألعاب)

تايوان- 2- ( طاقة- اتصالات)

تايلاند- 1- (عسكري)

تركيا- 3- (طاقة- بناء- حكومي)

زيمبابوي- 1- (الاتصالات)

أهداف التسريب

الطبيعة الدقيقة لعملية التسريب ليست واضحة، لكن يبدو أن الهداف هو إحراج المتسللين الإيرانيين، وفضح أدواتهم مما يجبرهم على بناء أدوات جديدة لتجنب اكتشافها، بل ويعرضهم للخطر.

وأكد براندون ليفين «أحد المطلعين الساخطين يسرب أدوات من مشغلي APT34، ويهتم بتعطيل العمليات لهذه المجموعة بالذات، ويبدو أن لديهم شيئا ضد هؤلاء الرجال، حيث يقومون بتسمية وفضح، وليس فقط أدوات إسقاط».

يمثل التسرب المستمر انتكاسة محرجة وانتهاكا، لكن بالنسبة لمجتمع البحوث الأمنية، فإنه يوفر نظرة على الأجزاء الداخلية لمجموعة اختراق تابعة للدولة، كما يقول ليفين «في كثير من الأحيان لا نلقي نظرة على المجموعات التي ترعاها الدولة، هذا يعطينا فكرة عن نطاق وحجم قدرات المجموعة».

قصة التسريبات

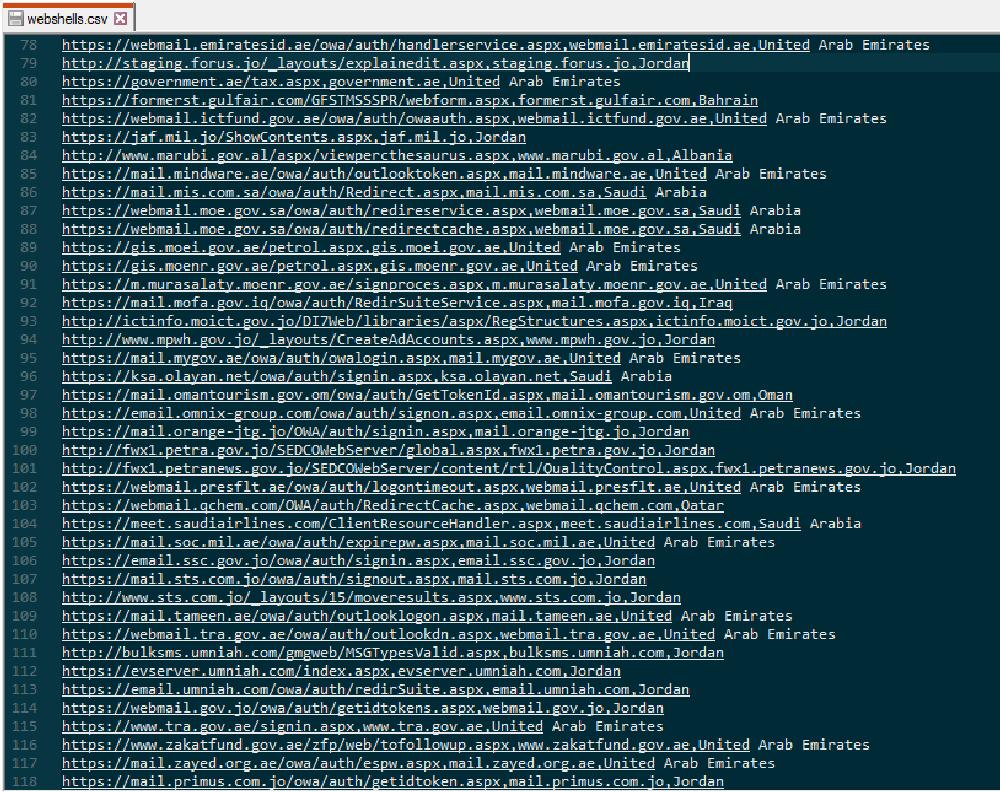

وفقا لشركة Chronicle سرب Dookhtegan بيانات لـ 66 ضحية، معظمهم من دول في الشرق الأوسط، وكذلك من أفريقيا وشرق آسيا وأوروبا. وتنتمى أغلب البيانات إلى جهات حكومية وخاصة. وأكبر شركتين ظهرتا على قناة تلغرام هما الاتحاد للطيران وشركة طيران الإمارات الوطنية، واشتملت البيانات المسربة على:

وقال براندون ليفين، رئيس الاستخبارات التطبيقية في كرونيكل «من المحتمل أن تقوم هذه المجموعة بتغيير مجموعة أدواتها من أجل الحفاظ على حالة التشغيل، لكن من غير المحتمل رؤية استخدامها على نطاق أوسع»، ورجح السبب إلى أن الأدوات ليست متطورة وليست أدوات من الدرجة الأولى مثل الأدوات التي سربت في 2014.

أدوات القرصنة

Glimpse

PoisonFrog

HyperShell

HighShell

Fox Panel

Webmask

34، والتي يعتقد الباحثون أنها تعمل في خدمة الحكومة الإيرانية.

المثير للدهشة أن قائمة الجهات المستهدف التجسس عليها تضمنت 11 جهة سعودية و12 جهة إماراتية، إضافة إلى جهتين حكوميتين في مصر والبحرين، مما يؤكد أن هناك عملا ممنهجا ضد هذه الدول لخدمة أهداف بعينها من قبل نظام الملالي المتهم بدعم وتمويل الإرهاب.

نشر خبير معلوماتي أدوات قرصنة تابعة لإحدى وحدات التجسس الالكتروني في إيران، والمعروفة باسم APT34 أو Oilrig أو HelixKitten، وكشف تقرير نشره موقع zdnet وعدد من المواقع الأخرى المختصة أن أدوات القرصنة المسربة تتشابه إلى حد كبير مع أدوات القرصنة التابعة لوكالة الأمن القومي التي سربت في 2014.

تسريب البيانات

نشرت بيانات لضحايا القرصنة تتألف من مجموعات اسم المستخدم وكلمة المرور التي يبدو أنها جمعت من خلال صفحات التصيد الاحتيالي. وادعى حساب Dookhtegan أنه عضو في وكالة استخبارات أجنبية تحاول إخفاء هويتها الحقيقية، أثناء إعطاء المزيد من المصداقية لصحة أدوات وعمليات القرصنة الإيرانية، ونشر روابط لبعض أدوات القرصنة في المنتديات العامة التي تركز على القرصنة. وادعى شخص في هذه المنتديات أنه يبيع الملفات المخترقة، لكنه لم يذكر أي شيء عن السعر. وأكدت شركة كرونيكل المختصة في الأمن السيبراني صحة هذه الأدوات.

وذكر الحساب «إننا نكشف هنا عن الأدوات الالكترونية لـAPT34 التي تستخدمها وزارة الاستخبارات الإيرانية القاسية ضد الدول المجاورة لإيران، بما في ذلك أسماء المديرين القاسية، ومعلومات حول أنشطة وأهداف هذه الهجمات الالكترونية».

وواصل مسربو البيانات نشر الأسماء والصور وتفاصيل الاتصال بأعضاء OilRig المزعومين في تلغرام، على الرغم من أن موقع WIRED لم يستطع تأكيد أن أيا من الرجال الذين تم التعرف عليهم كانوا على صلة بمجموعة الهاكرز الإيرانية.

وجاء في رسالة نشرت من قبل المتسربين «من الآن فصاعدا سنكشف كل بضعة أيام المعلومات الشخصية لأحد الموظفين الملعونين والمعلومات السرية من وزارة المخابرات الشريرة لتدمير هذه الوزارة الخائنة».

بيانات الضحايا عدد القطاعات المستهدفة

السعودية 11 - (الفضاء - التأمين - المالية - التعليم - الاتصالات - التكنولوجيا - الطبي- حكومي- المواصلات)

الإمارات العربية المتحدة- 12 - ( مالية - حكومي- طبي- تكنولوجيا- تأمين - مواصلات - مالية)

الصين - 11 - ( طاقة - مالية - ألعاب - التكنولوجيا- التأمين- الإعلام - التأمين - الاتصالات)

البحرين- 2 - (نقل واتصالات)

مصر- 1- حكومي

ألبانيا- 2 - ( حكومي)

كمبوديا - 1 - (حكومي)

الأردن- 3- (حكومي- عسكري - الاتصالات)

كازاخستان- 1- (حكومي)

الكويت - 2- (حكومي)

لبنان- 2- (تعليم - اتصالات)

ماكاو - 2- (تعليم - تكنولوجيا)

المكسيك- 1- (حكومي)

ميانمار- 1- (حكومي)

نيجيريا- 1- (حكومي)

سلطنة عمان- 1- (حكومي)

فلسطين- 1- (مالية)

قطر- 1- (حكومي)

سوما- 1-(مالية)

إسرائيل- 1- تعليم

كوريا الجنوبية - 1- (الألعاب)

تايوان- 2- ( طاقة- اتصالات)

تايلاند- 1- (عسكري)

تركيا- 3- (طاقة- بناء- حكومي)

زيمبابوي- 1- (الاتصالات)

أهداف التسريب

الطبيعة الدقيقة لعملية التسريب ليست واضحة، لكن يبدو أن الهداف هو إحراج المتسللين الإيرانيين، وفضح أدواتهم مما يجبرهم على بناء أدوات جديدة لتجنب اكتشافها، بل ويعرضهم للخطر.

وأكد براندون ليفين «أحد المطلعين الساخطين يسرب أدوات من مشغلي APT34، ويهتم بتعطيل العمليات لهذه المجموعة بالذات، ويبدو أن لديهم شيئا ضد هؤلاء الرجال، حيث يقومون بتسمية وفضح، وليس فقط أدوات إسقاط».

يمثل التسرب المستمر انتكاسة محرجة وانتهاكا، لكن بالنسبة لمجتمع البحوث الأمنية، فإنه يوفر نظرة على الأجزاء الداخلية لمجموعة اختراق تابعة للدولة، كما يقول ليفين «في كثير من الأحيان لا نلقي نظرة على المجموعات التي ترعاها الدولة، هذا يعطينا فكرة عن نطاق وحجم قدرات المجموعة».

قصة التسريبات

وفقا لشركة Chronicle سرب Dookhtegan بيانات لـ 66 ضحية، معظمهم من دول في الشرق الأوسط، وكذلك من أفريقيا وشرق آسيا وأوروبا. وتنتمى أغلب البيانات إلى جهات حكومية وخاصة. وأكبر شركتين ظهرتا على قناة تلغرام هما الاتحاد للطيران وشركة طيران الإمارات الوطنية، واشتملت البيانات المسربة على:

- تنوعت البيانات المتسربة من كل ضحية بدءا من أسماء المستخدمين ومجموعات كلمات المرور إلى معلومات خوادم الشبكة الداخلية وعناوين IP الخاصة بالمستخدمين.

- بيانات حول عمليات APT34 السابقة، مع سرد عناوين IP والمجالات التي استضافت المجموعة بها مواقع الويب في الماضي، والبيانات التشغيلية الأخرى.

- نشر أرقام الهواتف والصور وأسماء الضباط المشاركين في عمليات APT34، حيث نشرت ملفات PDF تحتوي على أسمائهم وأدوارهم وصورهم وأرقام هواتفهم وعناوين بريدهم الالكتروني وملفات وسائط التواصل الاجتماعي.

- نشرت كذلك لقطات شاشة تشير إلى تدمير لوحات التحكم الخاصة بأدوات القرصنة APT34 وخوادم المسح.

وقال براندون ليفين، رئيس الاستخبارات التطبيقية في كرونيكل «من المحتمل أن تقوم هذه المجموعة بتغيير مجموعة أدواتها من أجل الحفاظ على حالة التشغيل، لكن من غير المحتمل رؤية استخدامها على نطاق أوسع»، ورجح السبب إلى أن الأدوات ليست متطورة وليست أدوات من الدرجة الأولى مثل الأدوات التي سربت في 2014.

أدوات القرصنة

Glimpse

PoisonFrog

HyperShell

HighShell

Fox Panel

Webmask